TH3 6R3@T H@CK

[Write-up] pico CTF 2022 본문

2022.03.16~2022.03.30

file-run2

Reversing

[문제]

[풀이]

- cat ./‘run (1)’을 입력하면 중간에 섞여있는 flag를 발견할 수 있다.

[Flag]

picoCTF{F1r57_4rgum3n7_4653b5f6}

Local Authority

Web

[문제]

[풀이]

- Username과 Password에 아무 숫자 혹은 글자를 입력하면

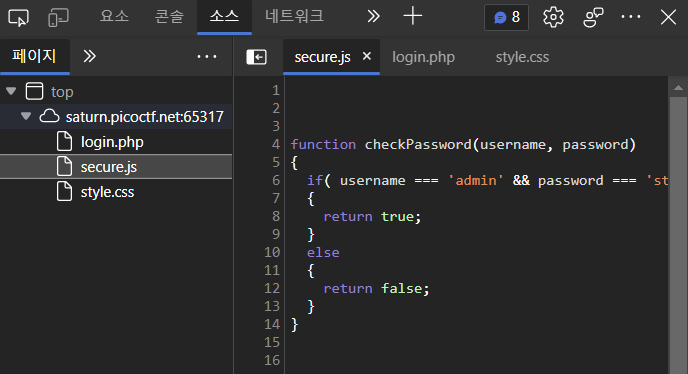

- Log In Failed 글자가 나온다. 여기서 F12를 눌러 secure.js의 소스코드를 확인한다.

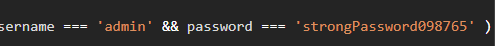

- 소스코드를 보면 username이 admin이고 password가 strongPassword098765일 때 성립한다는 것을 확인할 수 있다.

- 로그인 창에 그대로 입력해주면 flag를 발견할 수 있다.

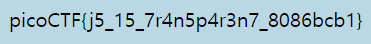

[Flag]

picoCTF{j5_15_7r4n5p4r3n7_8086bcb1}

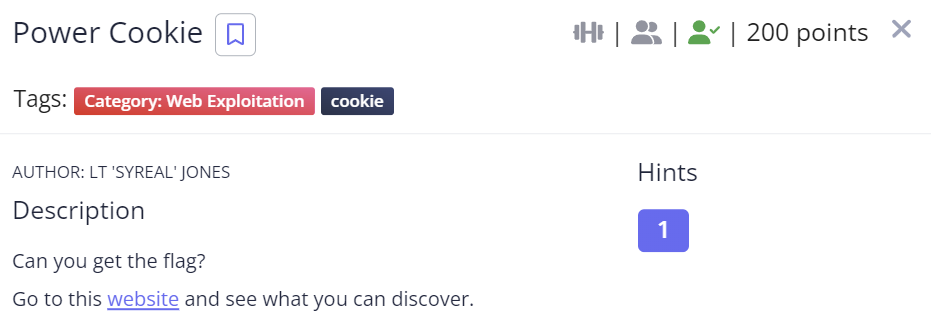

Power Cookie

Web

[문제]

[풀이]

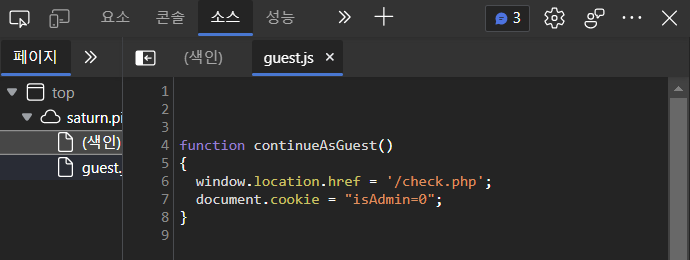

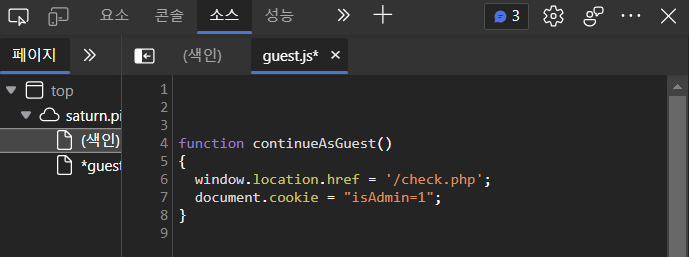

- F12를 눌러 관리자모드에서 소스코드를 확인해보면 isAdmin=0이다.

- 0을 True를 뜻하는 1로 고쳐서 저장 후

- Continue as guest를 클릭해보면 flag를 발견할 수 있다.

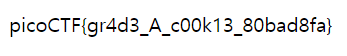

[Flag]

picoCTF{gr4d3_A_c00k13_80bad8fa}

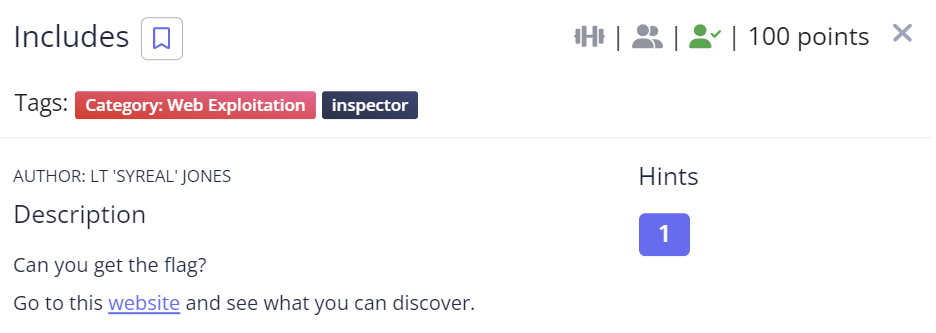

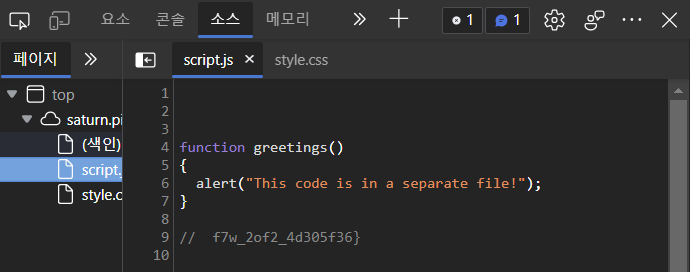

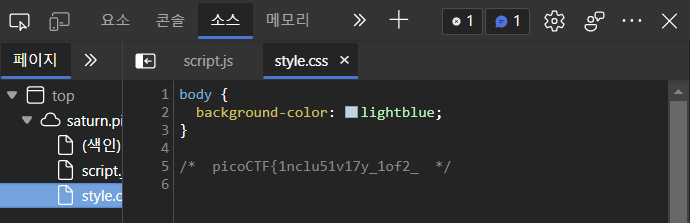

Includes

Web

[문제]

[풀이]

- F12 관리자모드에서 소스코드를 확인하면 “This code is in a separate file!”이라고 적혀있다.

- 따라서 script.js와 style.css에 적혀있는 flag를 이어서 적으면 picoCTF{1nclu51v17y_1of2_f7w_2of2_4d305f36}가 된다.

[Flag]

picoCTF{1nclu51v17y_1of2_f7w_2of2_4d305f36}

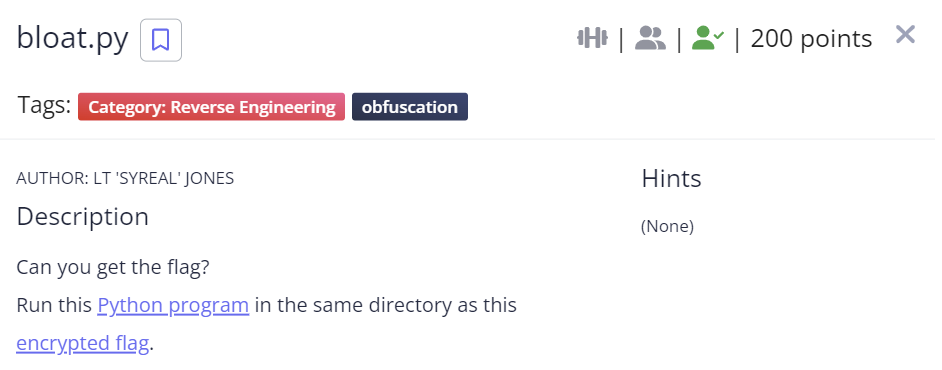

bloat.py

Reversing

[문제]

[풀이]

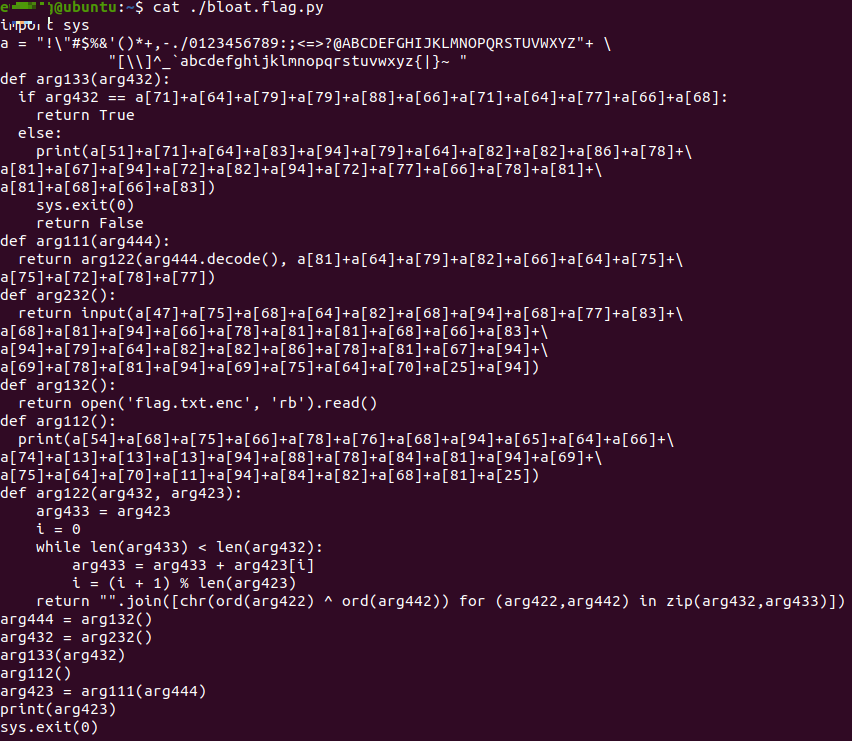

- cat ./bloat.flag.py를 통해 소스코드를 확인한다.

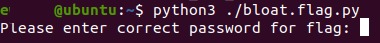

- python3 ./bloat.flag.py로 실행하면 flag를 위한 올바른 password를 입력하라고 한다.

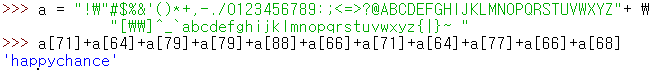

- 그래서 소스코드를 일부 발췌해서 실행했더니 happychance를 얻었다.

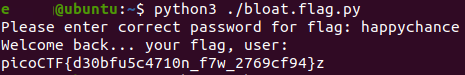

- 비밀번호에 happychance를 입력했더니 flag를 얻을 수 있었다.

[Flag]

picoCTF{d30bfu5c4710n_f7w_2769cf94}

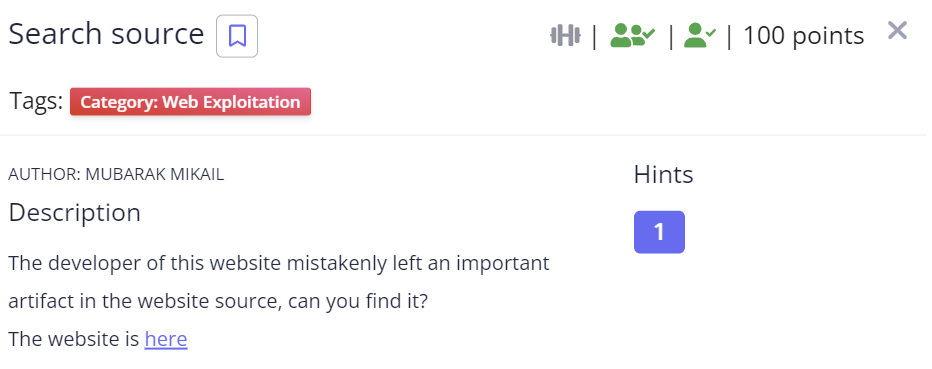

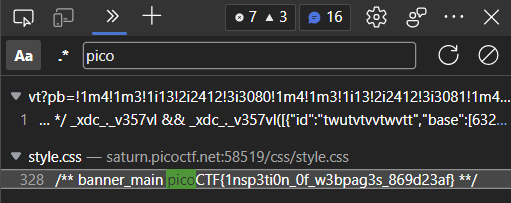

Search source

Web

[문제]

[풀이]

- F12 관리자모드에서 검색 기능을 이용해 pico를 검색하면 flag를 발견할 수 있다.

[Flag]

picoCTF{1nsp3ti0n_0f_w3bpag3s_869d23af}

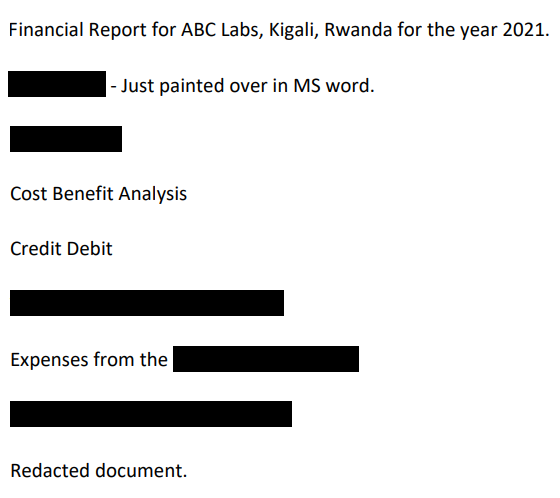

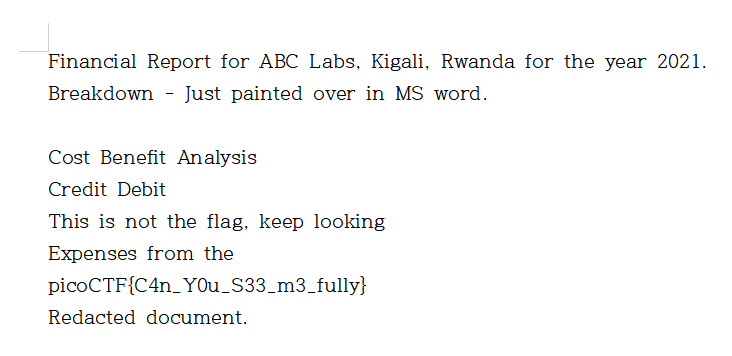

Redaction gone wrong

Forensics

[문제]

[풀이]

- pdf 파일 내용을 복사한 다음

- 메모장이나 한글 파일에 붙여넣기 하면 flag를 발견할 수 있다.

[Flag]

picoCTF{C4n_Y0u_S33_m3_fully}

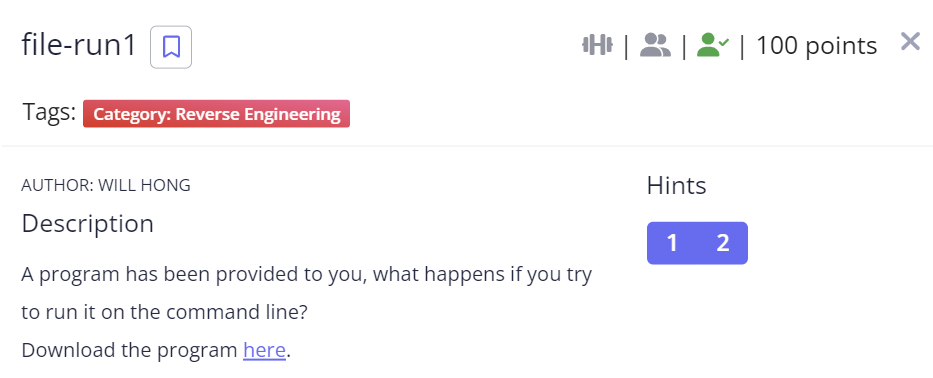

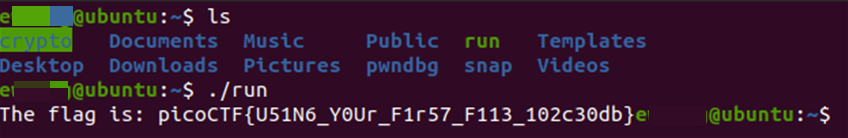

file-run1

Reversing

[문제]

[풀이]

- ./run 을 입력하면 flag를 획득할 수 있다.

[Flag]

picoCTF{U51N6_Y0Ur_F1r57_F113_102c30db}

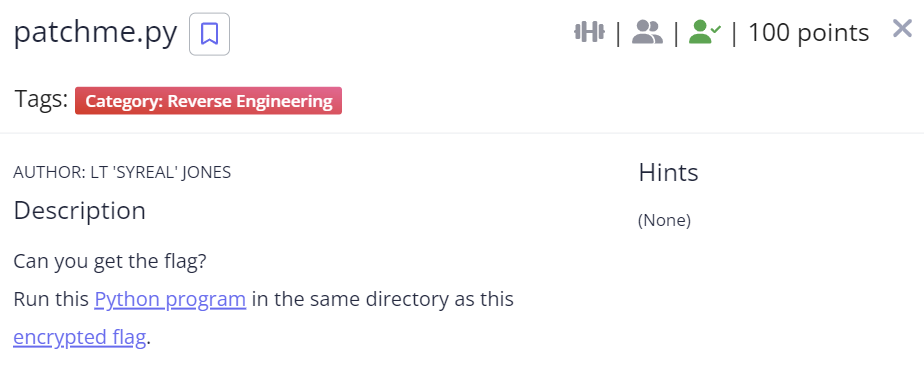

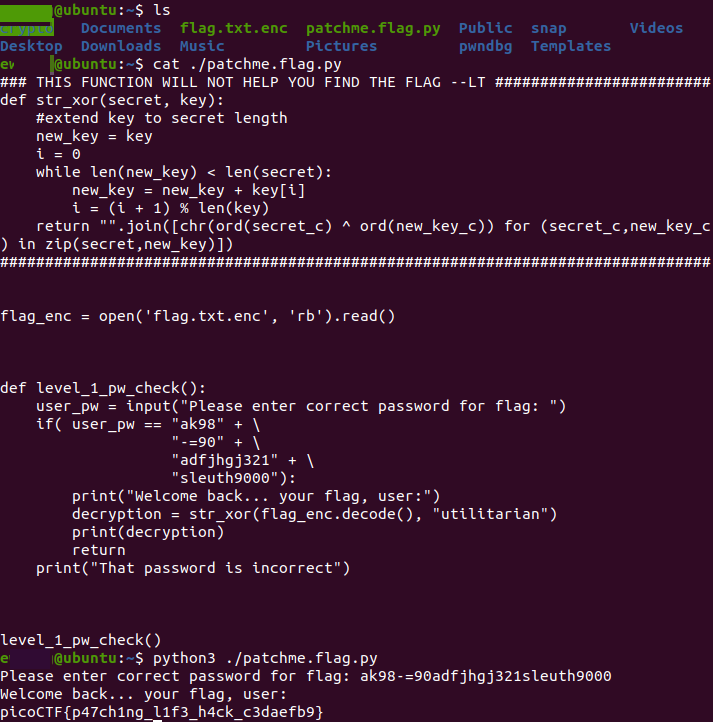

patchme.py

Reversing

[문제]

[풀이]

- cat ./patchme.flag.py를 입력해 소스코드를 확인해보면 password에 해당하는 것이 ak98-=90adfjhgj321sleuth9000임을 알 수 있다. 따라서 python3 ./patchme.flag.py로 실행하여 ‘Please enter correct password for flag:’란에 ak98-=90adfjhgj321sleuth9000를 입력하면 flag를 획득할 수 있다.

[Flag]

picoCTF{p47ch1ng_l1f3_h4ck_c3daefb9}

Inspect HTML

Web

[문제]

[풀이]

- website 링크를 타고 들어가서 F12 관리자모드에서 요소를 확인하면 flag를 발견할 수 있다.

[Flag]

picoCTF{1n5p3t0r_0f_h7ml_b6602e8e}

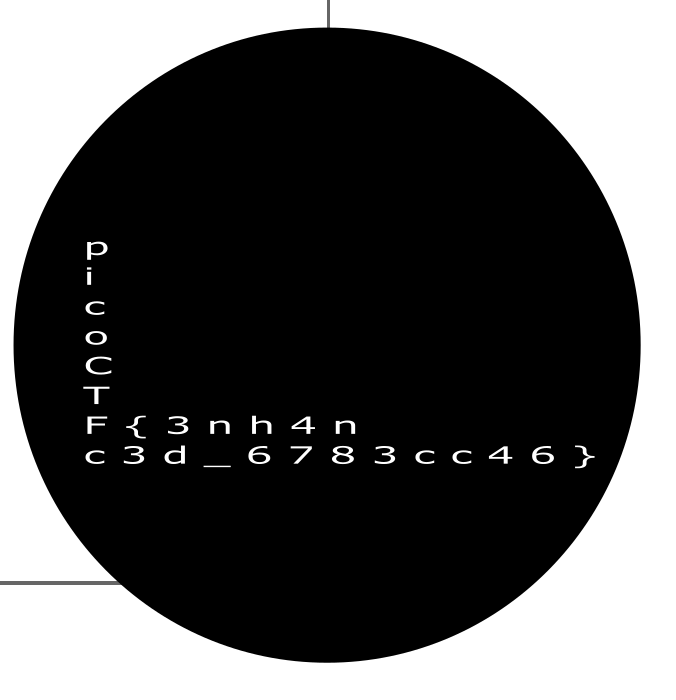

Enhance!

Forensics

[문제]

[풀이]

- 파일을 다운받고 속성을 확인해보면 svg파일이다. svg파일을 편집하기 위해 Inkscape를 다운받았다. Inkscape에서 원들을 분해하다 보면 뒤에 무언가가 숨겨져 있음을 알 수 있다.

- 이것을 크게 늘리다 보면 flag를 발견할 수 있다.

[Flag]

picoCTF{3nh4nc3d_6783cc46}

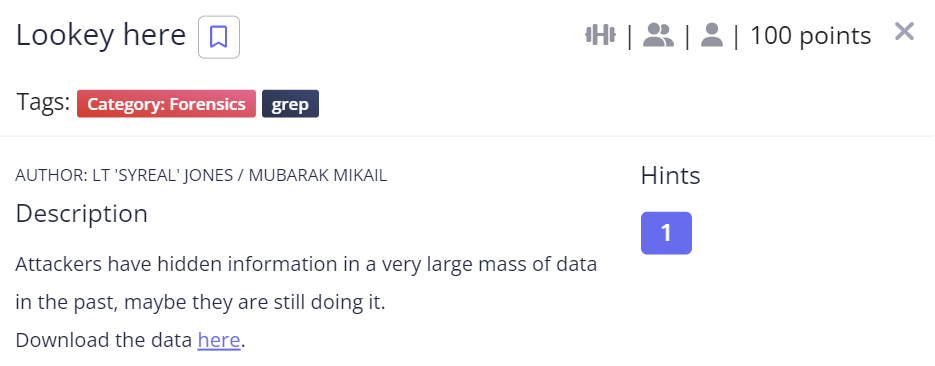

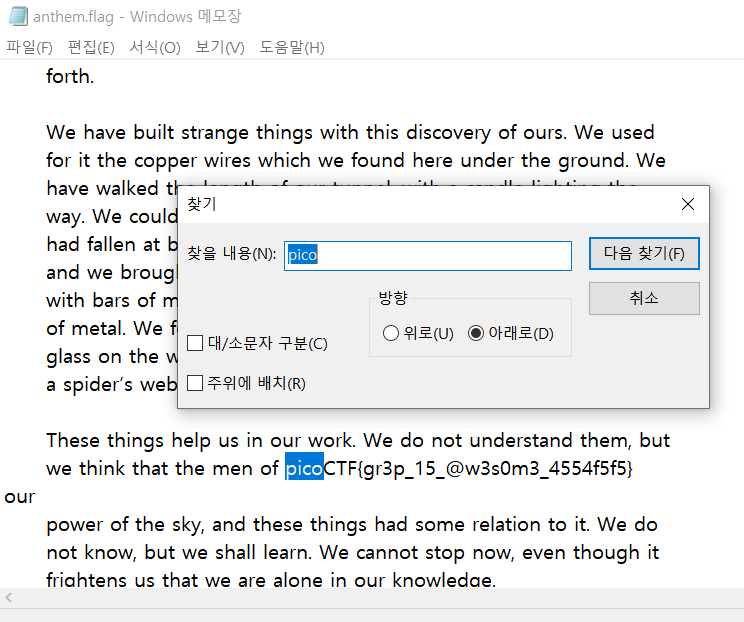

Lookey here

Forensics

[문제]

[풀이]

- anthem.flag.txt를 열고 Ctrl-F를 눌러 pico를 검색해보면 flag를 발견할 수 있다.

[Flag]

picoCTF{gr3p_15_@w3s0m3_4554f5f5}

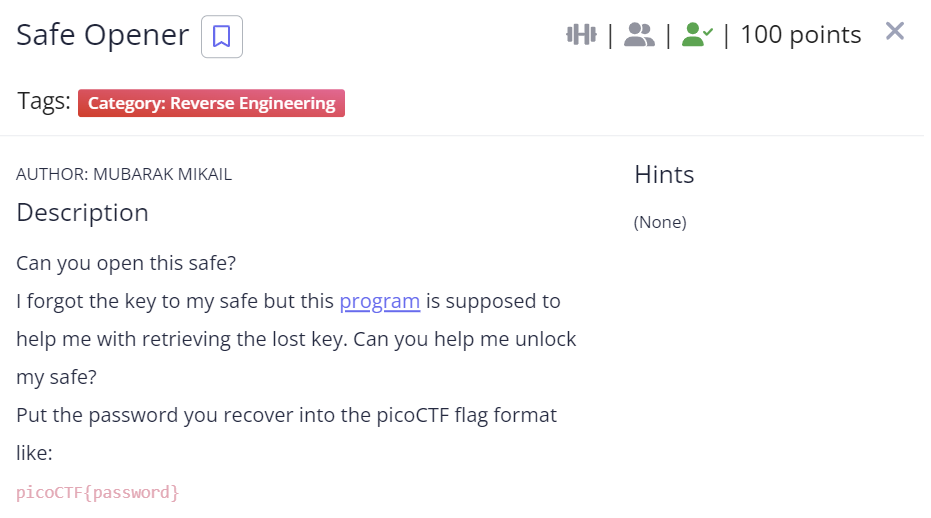

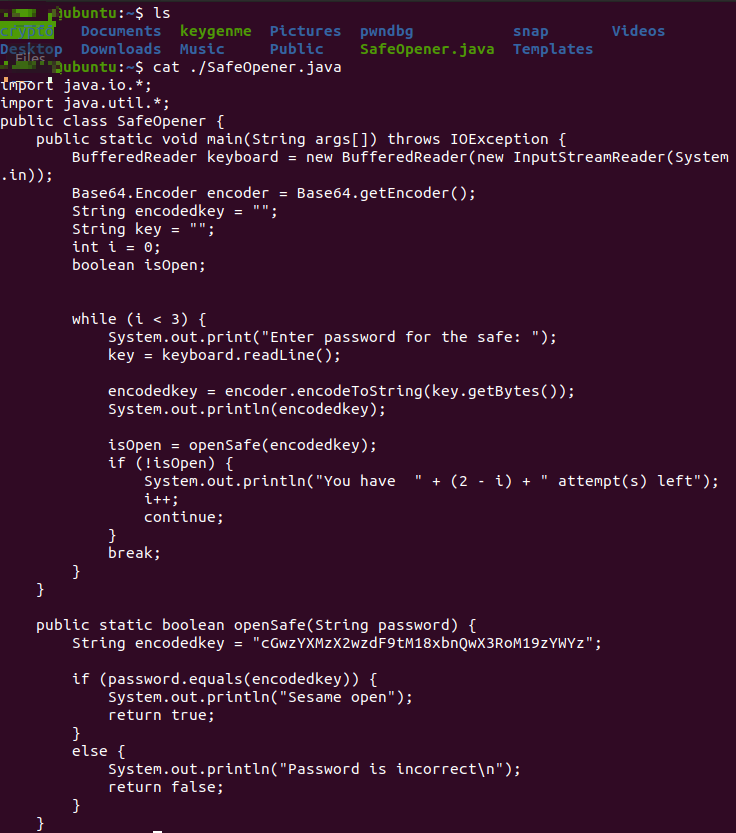

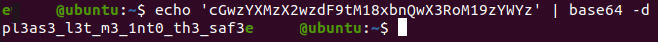

Safe Opener

Reversing

[문제]

[풀이]

- cat ./SafeOpener.java를 통해 소스코드를 확인해보면 base64로 암호화된 것을 확인할 수 있다.

- 따라서 cGwzYXMzX2wzdF9tM18xbnQwX3RoM19zYWYz를 복호화 하면 pl3as3_l3t_m3_1nt0_th3_saf3을 얻을 수 있다. 문제에서 flag의 형태는 picoCTF{password}라고 했으므로 flag는 picoCTF{pl3as3_l3t_m3_1nt0_th3_saf3} 이다.

[Flag]

picoCTF{pl3as3_l3t_m3_1nt0_th3_saf3}

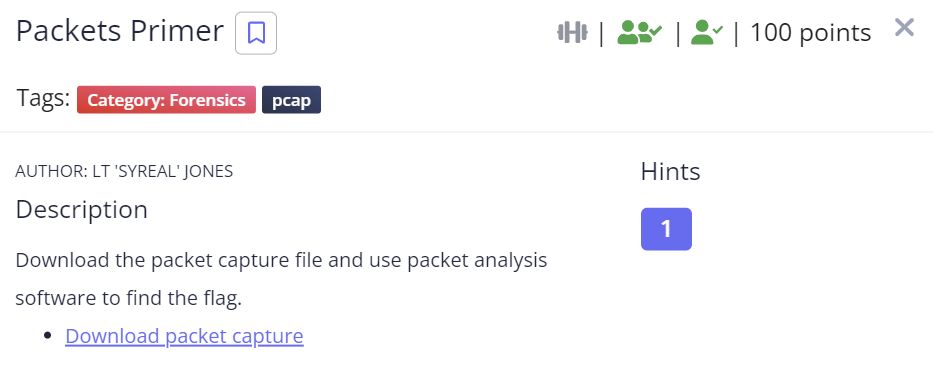

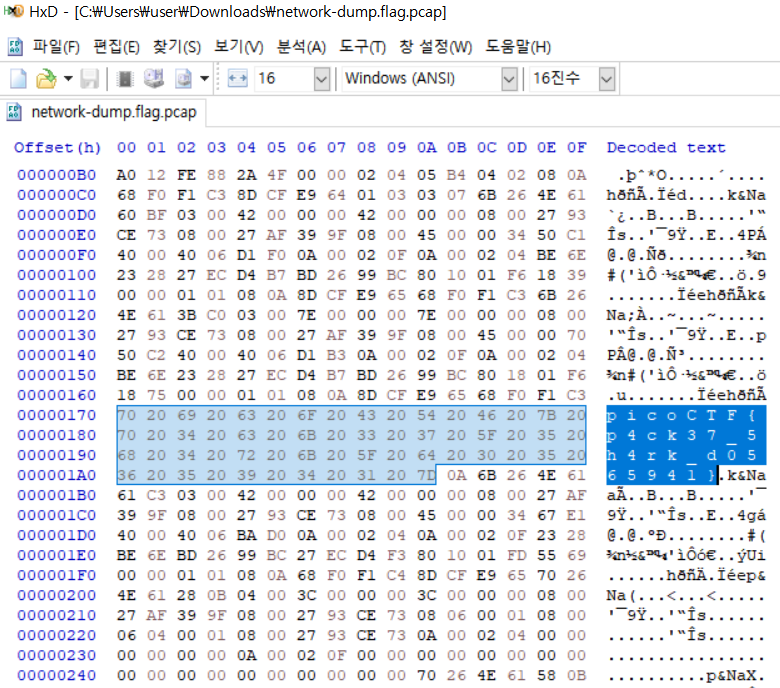

Packets Primer

Forensics

[문제]

[풀이]

- HxD 툴을 사용하여 파일을 불러오면, Decoded text에서 flag를 발견할 수 있다.

[Flag]

picoCTF{p4ck37_5h4rk_d0565941}

처음 참여한 CTF는 MHSCTF지만 MHSCTF에서는 한 문제도 못 풀었다.

그래서 pico CTF가 거의 첫 CTF 참가라 해도 무방하다.

pico CTF는 풀기 적당한 쉬운 난이도여서 재밌었다.

꾸준히 실력을 쌓아서 앞으로도 계속 열리는 CTF에서 좋은 성과를 얻고 싶다.

'CTF' 카테고리의 다른 글

| [11월 3주차] [Web] Put your File (0) | 2022.11.20 |

|---|---|

| [11월 3주차] [Web] Coogay (0) | 2022.11.20 |

| [Disk] 우리는 이 바이너리가... (0) | 2022.11.20 |

| [Multimedia] 타이틀 참조 (1) | 2022.11.20 |

| [Network] 조용할수록 더 귀를... (0) | 2022.11.19 |