TH3 6R3@T H@CK

Reconnaissance: Screen Capture 본문

스크린 캡처 실습

· 실습 환경(시나리오)

- 공격자는 대상시스템(Linux)을 점거 후 Bind Shell 설치 완료

* 대상시스템 IP: 210.125.101.73 / PORT: 55555 → $nc 210.125.101.73 55555

- 공격자는 화면 캡처 명령어를 통해 대상시스템 모니터링 시도

* 대상시스템은 모든 호스트에서 x11 서버 연결 요청이 허용되도록 설정 됨(아래 명령 수행)

# DISPLAY=:0 XAUTHORITY=/var/run/lightdm/root/:0 xhost +

- 공격자 OS: Kali Linux

· xwd 명령어를 이용한 스크린 캡처 실습

(1) 대상시스템 접속

(2) xwd 명령어 실행

(3) 캡처 파일 가져오기

- 덤프한 xwd 파일 압축

- 압축된 파일을 BASE64 인코딩

- BASE64 인코딩된 문자열을 복사 후 저장

- BASE64 디코딩

* -i 옵션: 공백 등 알파벳이 아닌 문자(non-alphabet) 무시

- 압축 해제

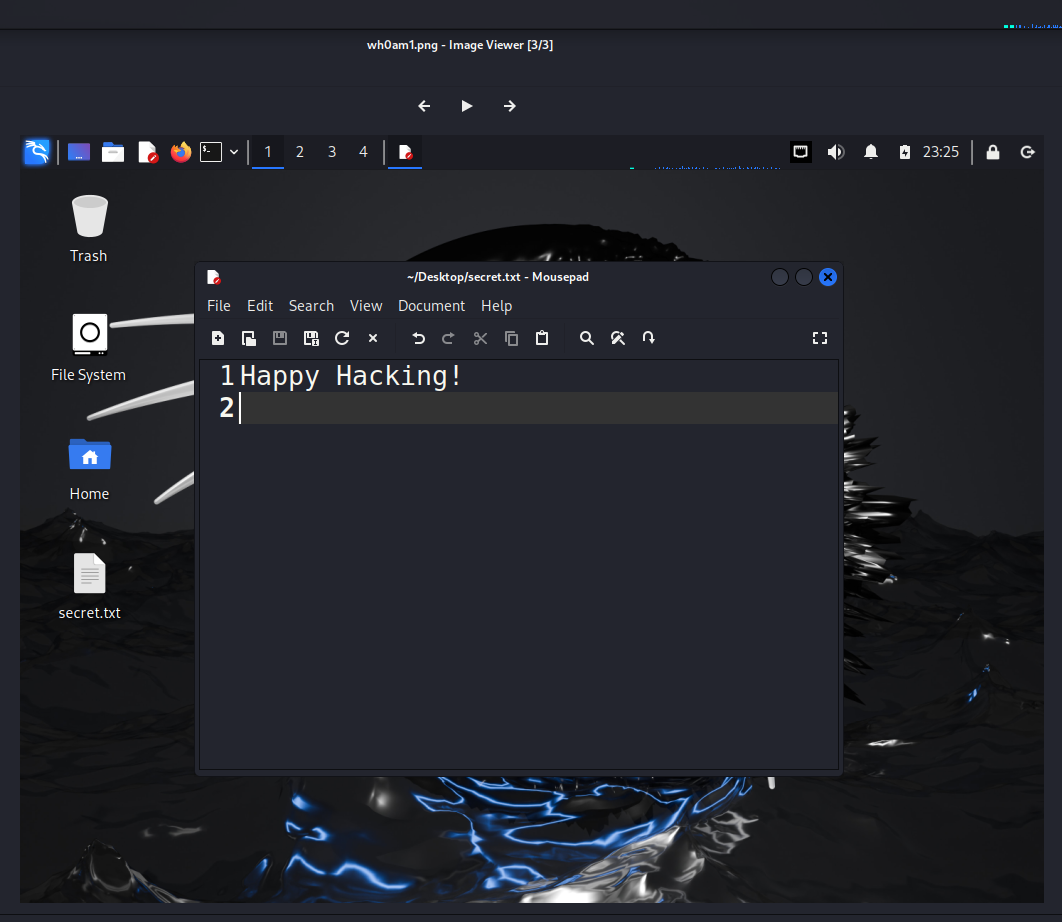

- 이미지 변환 및 뷰잉

'Study > Penetration Test' 카테고리의 다른 글

| Persistence (0) | 2024.05.29 |

|---|---|

| Expansion (0) | 2024.05.21 |

| Reconnaissance: Key Logger (0) | 2024.05.01 |

| Attacking Web Pages (0) | 2024.04.17 |

| Deployment and Expansion (0) | 2024.04.03 |